Ukradli bankom niemal 10 milionów dolarów

12 grudnia 2017, 12:23Grupa hakerska „Money Taker” przeprowadziła ponad 20 ataków na banki i firmy świadczące usługi finansowe w USA, Wielkiej Brytanii i Rosji. Przestępcy ukradli niemal 10 milionów dolarów. Moskiewska firma firma Group-IB stwierdziła, że ataki rozpoczęły się przed 18 miesiącami

Hakerzy ukradli bitcoiny warte dziesiątki milionów dolarów

8 grudnia 2017, 10:36Hakerzy przełamali zabezpieczenia jednego z najpopularniejszych narzędzi do wydobywania bitcoinów i ukradli jego użytkownikom dziesiątki milionów dolarów. Z dostępnych informacji wynika, że ofiarą ataku padło narzędzie Nicehash. Jego użytkownicy stracili ponad 4700 bitcoinów o łącznej wartości około 80 milionów dolarów

Fałszywy BSOD pomaga wyłudzić pieniądze

4 grudnia 2017, 11:05Użytkownicy Windows są atakowani przez szkodliwy kod, który najpierw wyświetla fałszywy tzw. Niebieski Ekran Śmierci (BSOD), a później pokazuje instrukcję, jak poradzić sobie z problemem. Wszystko zaś po to, by przekonać użytkowników do zakupu Windows Defender Essentials, nieistniejącej w rzeczywistości wersji Windows Defendera

Dziura rodem z lat 90. w macOS High Sierra

29 listopada 2017, 13:15W systemie macOS High Sierra (10.13), który zadebiutował we wrześniu bieżącego roku, znaleziono banalny błąd, pozwalający każdemu, kto ma fizyczny dostęp do komputera na uzyskanie uprawnień administratora

Drzewa w mieście chronią przed atakami astmy

27 listopada 2017, 13:45Jeśli w otoczeniu rosną liczne drzewa, osoby mieszkające na zanieczyszczonych obszarach miejskich są rzadziej hospitalizowane z powodu astmy.

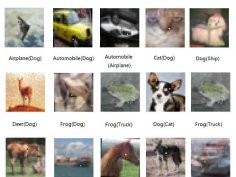

Pojedynczy piksel może oszukać sztuczną inteligencję

30 października 2017, 11:21Technologie sztucznej inteligencji potrafią dokonywać zadziwiających rzeczy, jednak czasem okazują się bezradne jak noworodek. Naukowcy z japońskiego Kyushu University udowodnili, że zmieniając pojedyncze piksele na obrazie są w stanie oszukać algorytmy sztucznej inteligencji i zmusić je do całkowicie błędnego sklasyfikowania obiektu.

Atak przestępców zwiększył niedobory układów NAND na rynku

19 października 2017, 09:39Toshiba padła ofiarą ataku typu ransomware, w wyniku którego zamknęła część swoich linii produkujących pamięci NAND. To spowodowało zmniejszenie dostaw tego typu układów na rynek. Jak informują media, wstrzymanie produkcji trwało 3-6 tygodni, w czasie których eksperci likwidowali szkodliwe oprogramowanie na firmowych komputerach

Poważna dziura w Wi-Fi. Szczególnie zagrożone smartfony z Androidem

16 października 2017, 12:30Eksperci ujawnili szczegóły ataku KRACK (key reinstallation attack), największego od lat zagrożenia dla sieci Wi-Fi. Udany atak pozwala na kradzież informacji, wstrzykiwanie danych i manipulowanie nimi. Najbardziej zagrożeni są użytkownicy urządzeń z Linuksem i Androidem.

Wciąż nie wiadomo, co spowodowało tajemnicze objawy u dyplomatów

13 października 2017, 12:31Amerykańscy śledczy wciąż nie mają pojęcia, co spowodowało wystąpienie tajemniczych objawów u pracowników ambasady USA na Kubie. Ze względów bezpieczeństwa obsadę placówki zmniejszono ostatnio o ponad połowę, wiele wskazuje na to, że pracownicy padli ofiarami tajemniczego ataku, nie wiadomo jednak, kto i w jaki sposób mógł go przeprowadzić.

Wszyscy użytkownicy poczty Yahoo padli ofiarą hakerów

4 października 2017, 08:48Yahoo poinformowało, że podczas ataku w 2013 roku napastnicy dostali się do wszystkich 3 miliardów kont pocztowych. Do niedawna mówiono o przełamaniu przez hakerów zabezpieczeń miliarda kont